事實上,2018到2019年間,至少7家台灣晶片公司遭中國駭客攻擊,試圖竊取程式碼、軟體開發套件、晶片設計等資料。

這是台灣資安公司奧義智慧科技(CyCraft)在8月初全球「黑帽駭客大會」(Black Hat security conference)揭露的資訊。

奧義資深研究員達菲(Chad Duffy)告訴《未來城市@天下》記者,「有些晶圓廠是一季被攻擊數次,有些則是遭受連續數個月的長期攻擊。」

稍早他也告訴《連線》(Wired),「這是典型的國家駭客組織,企圖操縱台灣的地位與影響力。」

奧義另一位資深研究員陳仲寬認為:「這是針對整個產業的策略性攻擊。」他告訴《網路觀察》(CyberScoop),「他們挑選產業中最頂尖的公司,攻擊他們的子公司、競爭者、合作夥伴與整個供應鏈中的廠商。」

但奧義科技婉拒透露遭攻擊的半導體廠名單,只透露這些企業總部多在新竹科園區。 (延伸閱讀|不止抖音、微信!美國對中國全面「清網」,特斯拉、Spotify等14家科技公司遭波及)

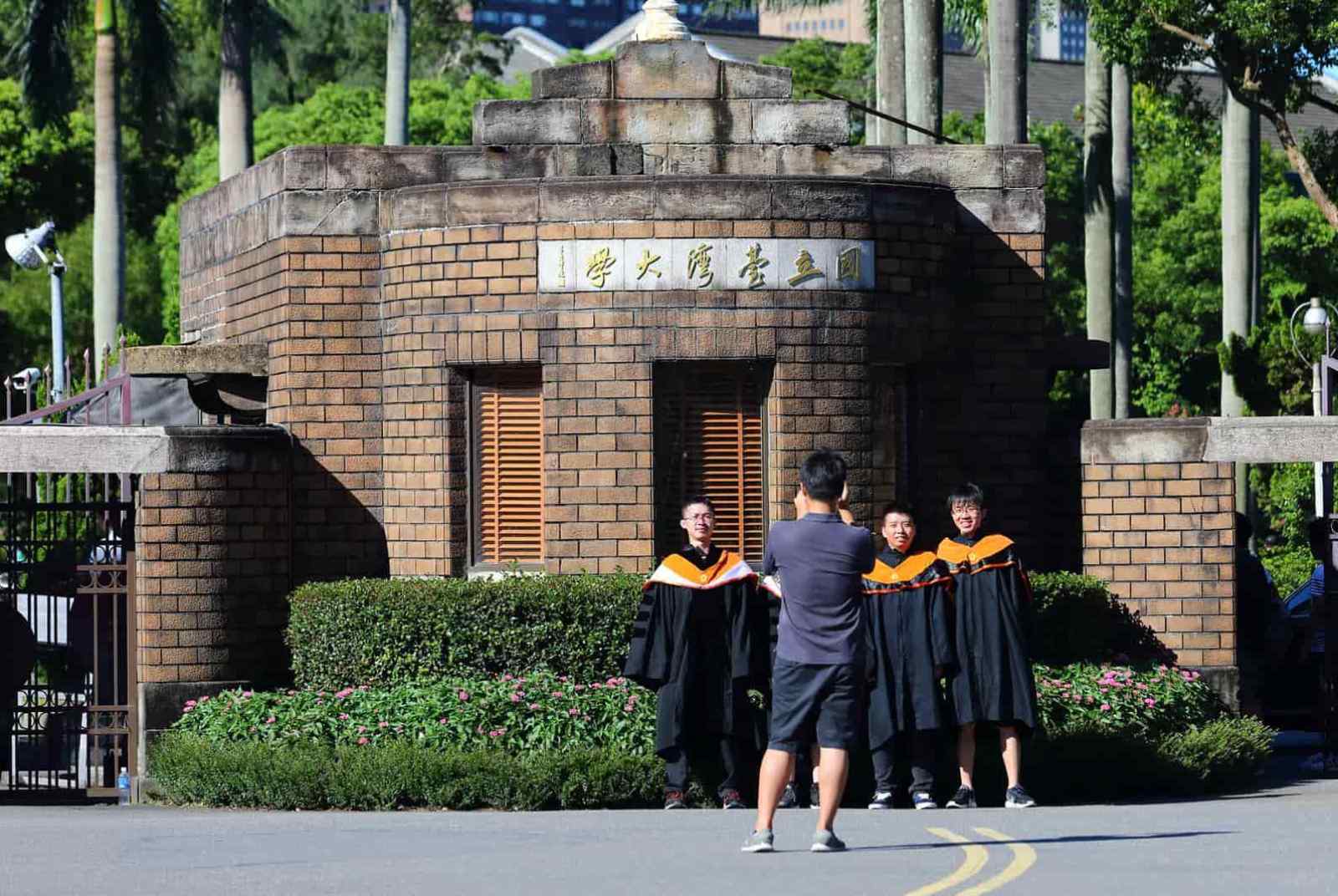

2018年,台積電遭到惡意軟體攻擊,損失2.6億美元。圖片來源:Shutterstock

2018年,台積電遭到惡意軟體攻擊,損失2.6億美元。圖片來源:Shutterstock

簡體字、996工時,推斷中國駭客所為

奧義是2017年由邱銘彰、吳明蔚與叢培侃3位資安專家成立的台灣新創。今年4月,奧義公開一份26頁的研究報告,以被害公司案例找出駭客手法,發現對方使用的工具雷同,認為攻擊可能來自中國駭客團體Chimera和Winnti。

達菲進一步舉出駭客來自中國的3個證據:

首先,奧義使用駭客的路徑「反駭客」,進入駭客們的雲端,發現了以簡體中文寫成、類似「小抄」的標準作業流程。

其次,駭客們的工作時間符合中國的「996制」——早上9點到晚上9點,中午12點30分休息,一週6天;10月初中國國慶,駭客們也暫停攻擊,似乎在「放假」。

最後,比對其他中國駭客對台灣政府機關的攻擊手法後,發現兩者相似。

經由線索推測,奧義認為駭客攻擊來自中國。圖片來源:Shutterstock

經由線索推測,奧義認為駭客攻擊來自中國。圖片來源:Shutterstock

根據種種證據推測,攻擊應該來自中國;加上駭客們作息一致,極可能是在同一個大傘下的多個團體,一起採取的組織性行動。

達菲觀察,駭客攻擊在2020年1月22日後逐漸減少,與疫情爆發時點吻合;4月報告公布後,攻擊更幾乎絕跡,「可能是晶圓廠已採取相應對策,致攻擊失效。」(延伸閱讀|被抓的駭客與抓人的警察,17年後合作賺資安財!)

惡意軟體「毒鑰」首度曝光

其中一個駭客使用的後門程式,來自於駭客團體Winnti。他們已存在超過10年,被認為來自中國,接受國家的金援資助做商業犯罪駭客。

攻擊晶圓廠的駭客普遍以釣魚郵件或數據外洩為起點,藉由虛擬私人網路(VPN)與滲透測試工具Cobalt Strike進入企業後,冒充成更新Google Chrome瀏覽器的檔案,並使用偽冒在第三方雲端上的命令和控制伺服器(俗稱中繼站,command-and-control server),下載更多擴充功能,讓可以通訊難被偵查出異常。

接著,以暴力密碼破解或利用尚未修補的漏洞,橫向移動到更多的內網網路。

最後,再以拼裝版的駭客工具(結合Dumpert與Mimikatz),在網域控制器的記憶體中新增一組額外的密碼,從此讓他們暢行無阻,藉此插入「毒鑰」(Skeleton Key)。

奧義的報告指出,「毒鑰」這款惡意軟體是首度發現。受害公司遭竊的資訊顯示,駭客的目標是企業營業機密,「動機可能與商業競爭或產業策略有關。」(延伸閱讀|中美貿易戰效應 台灣科技業也要選邊站?)

受攻擊產業不限半導體

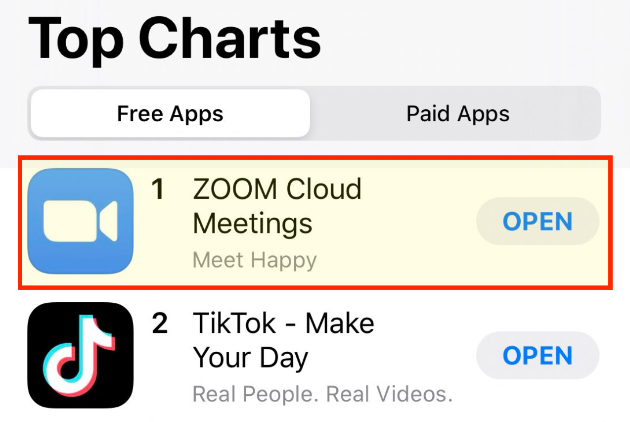

WIRED報導,曾在2013年揭露關於Winnti調查報告的資安公司卡巴斯基(Kaspersky)去年也指出,華碩曾在2019年不慎將惡意軟體推送給全球數10萬用戶,影武者同樣是Winnti。

2019年,卡巴斯基揭露,駭客透過華碩發送惡意軟體、在用戶電腦安裝後門。圖片來源:Kaspersky

2019年,卡巴斯基揭露,駭客透過華碩發送惡意軟體、在用戶電腦安裝後門。圖片來源:Kaspersky

卡巴斯基全球研究總監萊屋(Costin Raiu)直言:「Winnti的攻擊範圍,遠比奧義科技掌握到的半導體公司還要多上許多,從通訊到科技類都有。」

這番說法使人想起,去年底台大醫院、今年5月中油等國營企業,也紛傳遭駭客攻擊。達菲認為,無證據顯示為同一批駭客所為,但他們使用的攻擊手法相似。(延伸閱讀|總統府週末遭駭,吳怡農深夜沉重發文|這三件事沒做好!許多國家機密已外洩僅尚未公開)

奧義的報告指出,半導體廠近年持續下重本投資資安,也越來越重視晶圓廠的營運系統(OT),然而傳統的資訊系統(IT)仍有新的防護缺口。此外,為確保製程不受干擾,許多廠家將工業控制系統(ICS)獨立管理,但這反而缺乏IT/OT團隊的聯合作戰;一旦駭侵成功,反而難以確保全部根除。

半導體廠缺乏團隊合作戰經驗,駭客入侵成功恐難以應對。圖片來源:Shutterstock

半導體廠缺乏團隊合作戰經驗,駭客入侵成功恐難以應對。圖片來源:Shutterstock

達菲認為,半導體公司要預防駭客,可強化三個層次:首先要資安自動化,幾大部分資安維運作業交給AI,使人類專家能專注於異常排除;其次,是滾動式修正資安作業規範,譬如納入美國非營利資安組織MITRE的ATT&CK框架,與美國國家標準與技術研究所(NIST)的CSF標準,並透過半導體協會(SEMI)的產業資安標準來自律。

最後,資安防護分秒必爭,企業應打造AI資安戰情中心,一方面確保日常部署,另一方面在緊急應變時快速調查、壓制、善後。

2019年台灣半導體產業產值高達114億美元,是全球供應鏈中的前五大,對台灣的重要不言可諭。奧義希望透過公開報告,「協助台灣的半導體公司提升安全機制,預防類似攻擊再次發生。」(延伸閱讀|課程非機密,用Zoom沒關係?成大資安教授:忽略威脅是「真誠的無知」,貪圖方便是「盡責的愚蠢」)